Vi utforskar framtiden för vår AI-användning

Nu har vår utbildningsansvarig Johan Lindström kommit till sista delen av hans bloggserie om AI inom skolvärlden. Dags för en blick in i framtiden!

Vill du veta mer om våra erbjudanden, men från våra kunders perspektiv? Är du nyfiken vad som är på g hos oss? Kanske har du lust att lära dig mer om aktuella ämnen av våra fantastiska talanger? Då har du kommit rätt!

Kunskapshubben samlar alla kundcase, nyheter, pressmeddelanden och blogginlägg. Botanisera gärna bland dem och bli inspirerad!

Nu har vår utbildningsansvarig Johan Lindström kommit till sista delen av hans bloggserie om AI inom skolvärlden. Dags för en blick in i framtiden!

Det finns många olika typer av konferenser. Oftast fokuserar de på nya trender, framtidens möjligheter eller varför just du bör intressera dig för vårt system. Men det finns också de konferenser som står helt fria från...

Karriärföretagens studentnätverk har röstat fram Advance som ett av de 15 mest attraktiva IT-traineeprogram i Sverige. Här berättar Fanny Ahlén om sin tid som trainee på Advania.

Den här delen av vår bloggserie om AI inom skolvärlden ägnar vår utbildningsansvarig Johan Lindström åt att bena ut viktiga begrepp som vi behöver ha koll på.

Digitaliseringens enorma möjligheter har också fört med sig flera utmaningar. Energiförbrukningen och utsläppen kopplade till datacenter och elektronikproduktion gör att IT-industrin i världen har en lika stor miljöpåverkan...

På våren varje år bjuder Microsoft in alla MVP:er (Most Valuable Professionals) till sitt campus i Seattle, USA, för en veckas konferens. Där berättar de om vad som är på gång i framtiden men den kanske främsta anledningen...

Pysslingen Förskolor, som ägs av Academedia, är Sveriges största aktör inom fristående förskolor och finns på över 100 platser runt om i landet. Advania Skolpartner har hjälpt Pysslingen att utveckla sin nya app för enkel...

Ottobock är ett ledande varumärke på den ortopedtekniska marknaden som erbjuder högkvalitativa, innovativa och tekniskt avancerade produkter och tjänster som hjälper människor att återställa och förbättra sin rörlighet och...

Tre Stiftelser erbjuder nästan 400 platser på särskilda boenden som äldreboenden och sjukhem i Göteborg. Johan Rindeborg är administrativ chef och ansvarig för ekonomi, IT, välfärdsteknik och HR i en organisation som präglas...

Advania hjälper fastighetsbolaget Willhem med att skapa en flexibel digital arbetsplats åt sina 300 medarbetare på 13 orter i Sverige. Det omfattar både hårdvara så som datorer och infrastrukturen som nätverk och server....

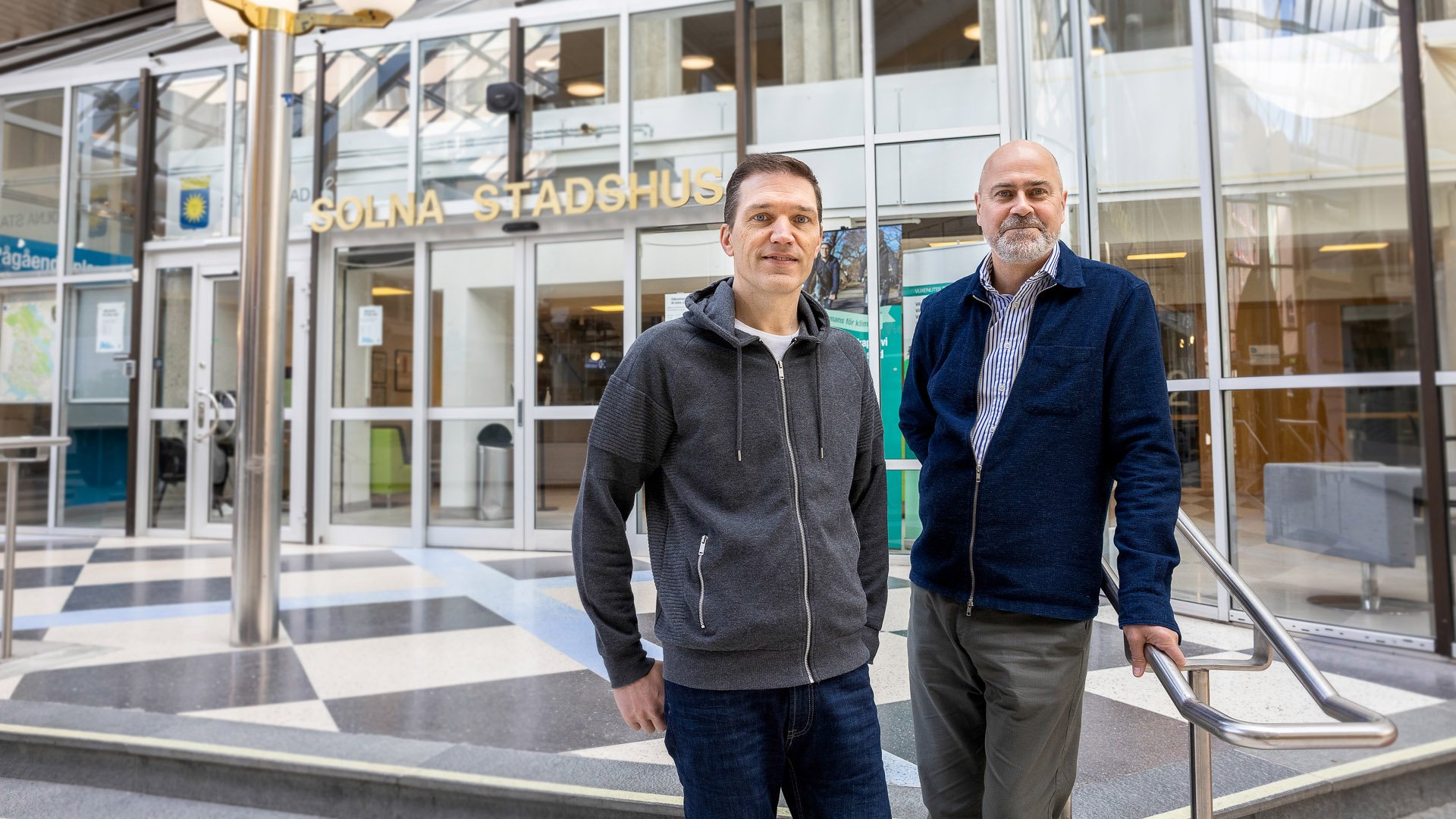

Solna stad är en kommun i Sverige som strävar efter att erbjuda moderna och effektiva lösningar för sina invånare och anställda. För att möta dessa mål och förbättra sin IT-infrastruktur i de publika utrymmena som bibliotek...

Tibbers programsvit med digitala verktyg för smarta elinköp påverkade snabbt marknaden när den lanserades i hemlandet Sverige och företagets popularitet gjorde att de snart expanderade till Norge, Tyskland och Nederländerna...

I maj lanserar Advania tillsammans med ServiceNow en ny app för kvalitetsmanagement i ServiceNow store. Appen är utformad för att stödja och förbättra kvalitetsprocesser inom industrin och i samband med lanseringen deltar vi...

Exponential Roadmap Initiative har släppt en guide med sju steg för att minska utsläpp och naturpåverkan från material i värdekedjan. Vi har varit med och granskat den och står stolt bakom detta nya verktyg för alla...

Från och med den 4 april byter RTS varumärke till Advania. Det här är inte bara en förändring av varumärke; det är början på en ny era där vi kan erbjuda våra kunder ännu fler tjänster, djupare expertis och en förstärkt...

Advania är stolta över att sponsra podcasten "Momentum", baserad på boken med samma namn och ledd av Kjell A Nordström och Per Schlingmann. Denna duo är känd för att djupdyka i aktuella frågor om teknologi, innovation och...

Advania hjälper kunder att modernisera infrastruktur, påskynda innovation och förbättra affärsresiliens med managerade VMware Cloud Foundation-tjänster och erbjuder nu möjlighet till White Label i det nya VMware...

Hur kan vi tillsammans navigera i en allt mer utmanande cybermiljö? Det var det genomgående temat när branschledare och experter samlades under gårdagen på Radar Security för att diskutera utmaningar, framtid och strategier...

Samhall tilldelar Advania uppdraget att tillhandahålla IT-drifttjänster för hela företagets verksamhetsområden. Det strategiska partnerskapet markerar en viktig milstolpe i Samhalls strävan mot att modernisera och säkra en...

Endast 2% av svenska medelstora verksamheter lyckas behålla vad de anser vara "excellent" IT-personal i två år eller längre, vilket gör det svårt för dagens IT-beslutsfattare att omvandla cybersäkerhetsstrategi till praktisk...

Polarium Energy Solutions AB, en ledande utvecklare av energilagring, inleder ett strategiskt IT-partnerskap med Advania. Samarbetet innefattar hantering av Polariums globala IT-infrastruktur med målet att både stärka och...

Advania Sverige har uppnått guldnivå i EcoVadis internationella bedömning av företags hållbarhetsarbete, en klassning som endast tilldelas fem procent av de företag som utvärderas globalt.

Kammarkollegiets upphandling omfattar ett ramavtal där samtliga statliga myndigheter, regioner och kommuner har möjlighet att tillgodose sina behov av mobiltelefoner och tillhörande tjänster från Advania.

Advania Sverige AB skapar vad som ska komma att bli Sveriges ledande center för cirkulär hantering av IT-utrustning. Projektet genomförs i Enköpings kommun i nära samarbete med Stendörren Fastigheter AB.